Radware Web Application Firewall (WAF) - интеллектуальная безопасность

Веб-приложений

«Веб апликейшн файервол» с машинным обучением AI доступен к заказу в Беларуси. Radware (вендор из Израиля) осуществляет реализацию универсальных решений для всех компаний за исключением тех, что включены в список SDN.

Решения безопасности веб-приложений Radware AppWall

На сегодняшний день обозначился растущий тренд на обеспечение безопасности в организациях, которые в свою очередь сталкиваются с растущим ландшафтом угроз, ускорением цифровой трансформации и нехваткой специалистов по информационной безопасности и их опыта.

Radware обеспечивает безопасное цифровое взаимодействие пользователей с корпоративными приложениями и API благодаря «Веб апликейшн файервол».

Крупнейшие заказчики по всему миру

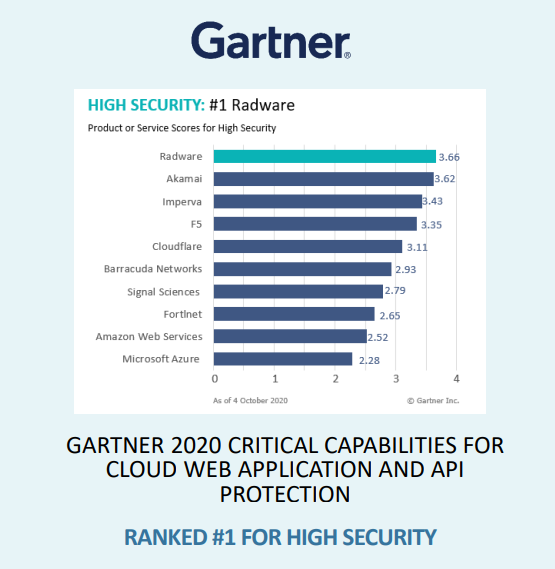

Признанный лидер в своей области

Партнеры Radware

Защита от уязвимостей веб-приложений

Файерволы веб-приложений — web application firewall в Минске можно купить уже сейчас.

- Защита веб-приложений от взлома и эксплуатации уязвимостей.

- Полная защита OWASP TOP 10 и не только.

- Позитивная модель безопасности автоматически блокирует вредоносные активности.

- Гибкие возможности развертывания как управляемый облачный сервис, виртуальное устройство, Kubernetes WAF или интегрированный с облачным ADC.

Решение Radware по защите приложений

Комплексная защита Веб-приложений

Что нам необходимо для того, чтобы эффективно защищаться?

Radware предоставляет компании полную защиту сети и веб-приложений

Radware WAF – web application firewall

Обзор технологии защиты приложений

On-Premise (Physical/Virtual/ Kubernetes)

Облачный сервис

Полная всесторонняя защита

Почему WAF? Требуется максимальная безопасность веб-приложений в Минске!

Негативная модель безопасности является стандартом большинства технологий и сервисов WAF, которые блокируют известные атаки с помощью известных сигнатур и правил. Но это не может обеспечить полную защиту OWASP, а также защиту от 0-day.

Необходима позитивная модель безопасности, которая изучает и определяет какие действия являются законным трафиком, блокируют несанкционированный доступ или действия, которые не разрешены. Эта уникальная защита от атак нулевого дня и неизвестных уязвимостей, которая позволяет обеспечить высокий уровень защиты и минимум ложных срабатываний.

Негативная модель безопасности

- • Стандарт для большинства облачных WAF сервисов и технологий.

- • Блокирует известные атаки с помощью сигнатур и правил.

- Не может защитить от 0-day атак.

Позитивная модель безопасности

- • Изучает и определяет, какие действия являются нормальными и законными.

- • Блокирует несанкционированный доступ или аномальные действия.

- Защищает от 0-day атак и эксплуатации неизвестных уязвимостей.

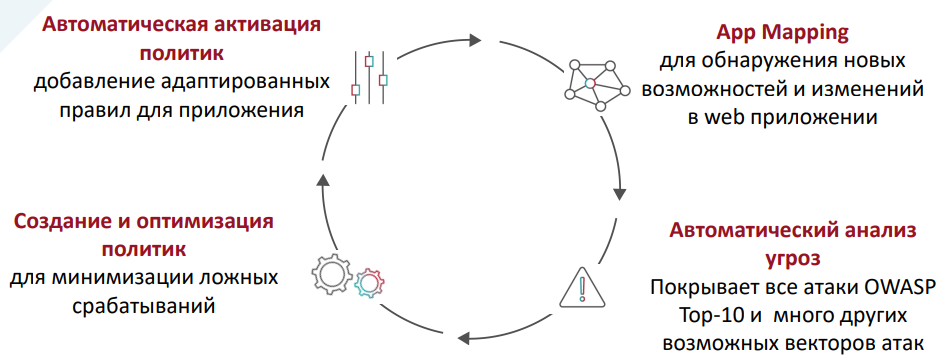

Непрерывная адаптация политик безопасности

Боты захватывают мир

Что делают хорошие боты?

Что делают плохие боты?

Кто является целью атакующих

Боты атакуют все коммуникационные каналы

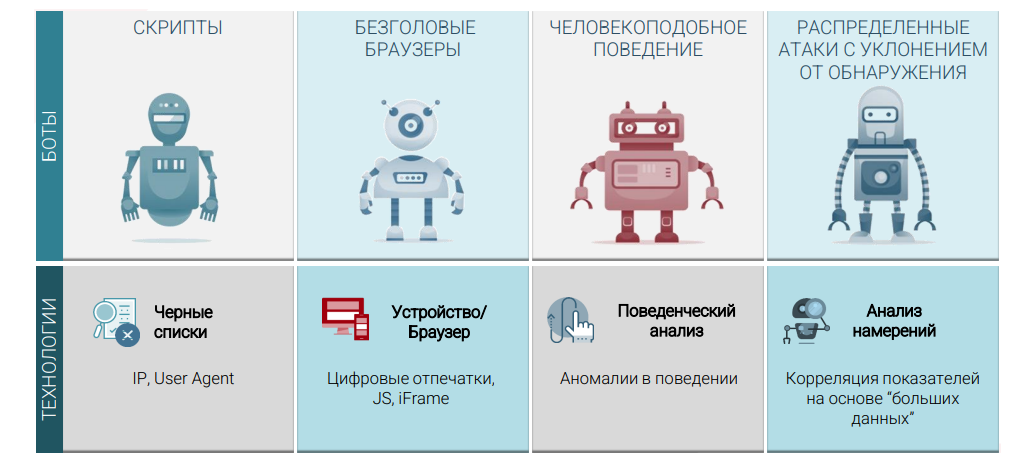

Сложности обнаружения плохих ботов

Ограничение традиционных средств защиты

Неточное обнаружение ботов.

Отсутствие специализированного THREAT INTELLIGENCE.

Отсутствие специализированного THREAT INTELLIGENCE.

RADWARE BOT MANAGER